關(guān)于防范Windows操作系統(tǒng)勒索軟件Wannacry的情況通報

發(fā)布時間:2017-05-15北京時間5月12日,,互聯(lián)網(wǎng)上出現(xiàn)針對Windows操作系統(tǒng)的勒索軟件(Wannacry)攻擊案例,。勒索軟件利用此前披露的Windows SMB服務漏洞(對應微軟漏洞公告:MS17-010)攻擊手段,向終端用戶進行滲透傳播,并向用戶勒索比特幣或其他價值物,。包括高校,、能源等重要信息系統(tǒng)在內(nèi)的多個國內(nèi)用戶受到攻擊,,已對我國互聯(lián)網(wǎng)絡構(gòu)成較為嚴重的安全威脅,。

一、勒索軟件情況

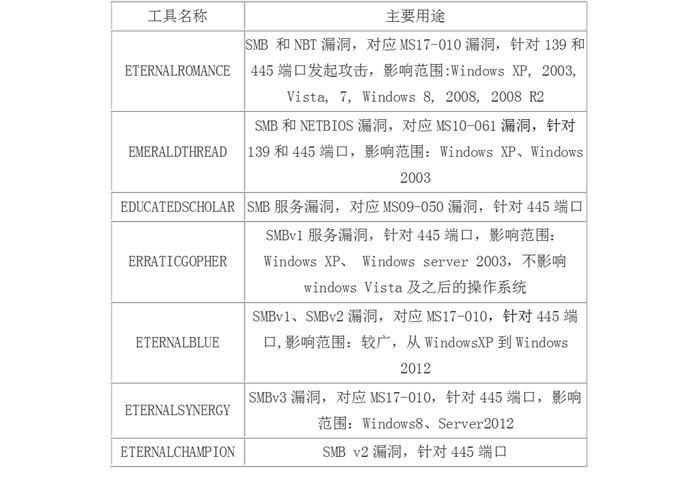

綜合CNCERT和國內(nèi)網(wǎng)絡安全企業(yè)(奇虎360公司,、安天公司等)已獲知的樣本情況和分析結(jié)果,,該勒索軟件在傳播時基于445端口并利用SMB服務漏洞(MS17-010),總體可以判斷是由于此前“Shadow Brokers”披露漏洞攻擊工具而導致的后續(xù)黑產(chǎn)攻擊威脅,。4月16日,,CNCERT主辦的CNVD發(fā)布《關(guān)于加強防范Windows操作系統(tǒng)和相關(guān)軟件漏洞攻擊風險的情況公告》,對影子紀經(jīng)人“Shadow Brokers”披露的多款涉及Windows操作系統(tǒng)SMB服務的漏洞攻擊工具情況進行了通報(相關(guān)工具列表如下),,并對有可能產(chǎn)生的大規(guī)模攻擊進行了預警:

表 有可能通過445端口發(fā)起攻擊的漏洞攻擊工具

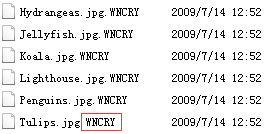

當用戶主機系統(tǒng)被該勒索軟件入侵后,,彈出如下勒索對話框,提示勒索目的并向用戶索要比特幣,。而對于用戶主機上的重要文件,,如:照片、圖片,、文檔,、壓縮包,、音頻、視頻,、可執(zhí)行程序等幾乎所有類型的文件,,都被加密的文件后綴名被統(tǒng)一修改為“.WNCRY”。目前,,安全業(yè)界暫未能有效破除該勒索軟的惡意加密行為,用戶主機一旦被勒索軟件滲透,,只能通過重裝操作系統(tǒng)的方式來解除勒索行為,,但用戶重要數(shù)據(jù)文件不能直接恢復。

圖 勒索軟件界面圖(來源:安天公司)

圖 用戶文件被加密(來源:安天公司)

二,、應急處置措施

CNCERT已經(jīng)著手對勒索軟件及相關(guān)網(wǎng)絡攻擊活動進行監(jiān)測,,5月13日9時30分至12時,境內(nèi)境外約101.1萬個IP地址遭受“永恒之藍”SMB漏洞攻擊工具的攻擊嘗試,,發(fā)起攻擊嘗試的IP地址(包括進行攻擊嘗試的主機地址以及可能已經(jīng)感染蠕蟲的主機地址)數(shù)量9300余個,。建議廣大用戶及時更新Windows已發(fā)布的安全補丁更新,同時在網(wǎng)絡邊界,、內(nèi)部網(wǎng)絡區(qū)域,、主機資產(chǎn)、數(shù)據(jù)備份方面做好如下工作:

(一)關(guān)閉445等端口(其他關(guān)聯(lián)端口如: 135,、137,、139)的外部網(wǎng)絡訪問權(quán)限,在服務器上關(guān)閉不必要的上述服務端口(具體操作請見參考鏈接),;

(二)加強對445等端口(其他關(guān)聯(lián)端口如: 135,、137、139)的內(nèi)部網(wǎng)絡區(qū)域訪問審計,,及時發(fā)現(xiàn)非授權(quán)行為或潛在的攻擊行為,;

(三)及時更新操作系統(tǒng)補丁。

(四)安裝并及時更新殺毒軟件,。

(五)不要輕易打開來源不明的電子郵件,。

(六)定期在不同的存儲介質(zhì)上備份信息系統(tǒng)業(yè)務和個人數(shù)據(jù)。

CNCERT后續(xù)將密切監(jiān)測和關(guān)注該勒索軟件的攻擊情況,,同時聯(lián)合安全業(yè)界對有可能出現(xiàn)的新的攻擊傳播手段,、惡意樣本進行跟蹤防范。(來源:CNCERT)