超強BIOS病毒成APT攻擊入侵先頭兵

發(fā)布時間:2015-03-24近日,,安全研究人員開發(fā)出一種新的BIOS bootkit,,它可以竊取敏感數(shù)據(jù),以及流行操作系統(tǒng)使用的PGP密鑰。包括華碩,、惠普,、宏基,、技嘉以及微星等在內(nèi)的各大供應商的主板都受到該病毒影響,。

BIOS bootkits是真實存在的。斯諾登在披露NSA ANT部門使用的監(jiān)視工具集時,,曾提到過BIOS bootkits,。這些惡意軟件能夠入侵受害機器的BIOS,以此確保隱藏的持久性以及實現(xiàn)復雜的逃避技術,。即使重裝操作系統(tǒng),,BIOS bootkits仍然能夠存留。

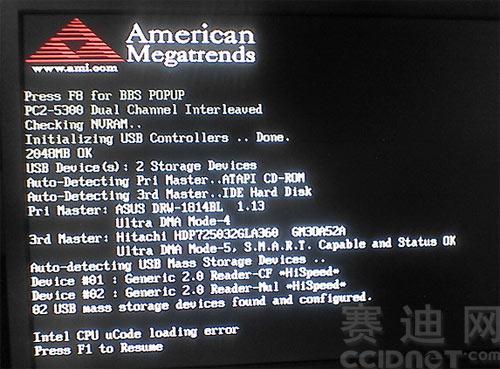

BIOS

BIOS是英文"Basic Input Output System"的縮略詞,,直譯過來后中文名稱就是"基本輸入輸出系統(tǒng)",。其實,它是一組固化到計算機內(nèi)主板上一個ROM芯片上的程序,,它保存著計算機最重要的基本輸入輸出的程序,、系統(tǒng)設置信息、開機后自檢程序和系統(tǒng)自啟動程序,。 其主要功能是為計算機提供最底層的,、最直接的硬件設置和控制。

新型BIOS bootkit介紹

最近,,卡巴斯基實驗室的專家們發(fā)現(xiàn),黑客組織方程式發(fā)起的一場復雜的APT(高級持續(xù)性威脅),,使用了BIOS bootkits來入侵目標機器,。考慮到這種惡意植入的復雜性,,很多安全專家推測這次攻擊與NSA有直接關系,。

NSA和方程式(攻擊同時使用了EquationDrug和GrayFish平臺)都利用了模塊NLS_933W.DLL,而該模塊被主要的供應商廣泛使用,。NLS_933W.DLL中包含了一個能夠隱藏惡意軟件的驅(qū)動程序,,而由攻擊者開發(fā)的驅(qū)動程序允許在內(nèi)核級別與硬盤進行交互,卡巴斯基的專家們解釋說,。

卡巴斯基實驗室的首席安全研究員Vitaly Kamluk說:“即使它使用了特定序列的ATA命令來與硬盤交互,,但并不是因為代碼復雜,其實最復雜的是重新設定固件本身,。為了掌握如何寫固件,,我們需要花費幾年的時間去學習。這是更高層次的持久性攻擊,這是我們第一次從高級攻擊者那里見到的這么高復雜度的攻擊技術,?!?/span>

今天,在溫哥華的CanSecWest會議上,,研究人員Corey Kallenberg和Xeno Kovah,,即LegbaCore的創(chuàng)始人,將展示他們對一套新的BIOS漏洞的研究情況,,以及對BIOS rootkits的開發(fā)成果,。

他們發(fā)現(xiàn)了一種繞過BIOS防護機制的新方法,而且這項研究中最有趣的部分是,,他們已經(jīng)定義了一種方法來實現(xiàn)漏洞發(fā)現(xiàn)的自動化實現(xiàn),。

這種攻擊在特定條件下是可行的,只需滿足攻擊者能夠遠程訪問目標機器,,以此來植入BIOS bootkit,,接著攻擊者就可以通過硬件來提升權限。

BIOS bootkit工作原理

該病毒的利用方式可以禁用BIOS的防御機制,,這可以防止固件重新flash,,然后就可以注入并執(zhí)行惡意代碼。

這個BIOS bootkit最強大的地方是,,它被注入到了系統(tǒng)管理模式,。系統(tǒng)管理模式是一個計算機操作模式,在該模式中所有正常的執(zhí)行,,包括操作系統(tǒng),,都會被中斷,而特定獨立的軟件,,包括固件,,則會以高權限運行。

研究人員利用系統(tǒng)管理模式以高權限運行它們的BIOS bootkit,,并管理目標結(jié)構的各種組件,,包括內(nèi)存。研究人員強調(diào),,像Tails這種安全發(fā)行版也能夠被成功植入,。至于BIOS bootkit的危害性,它可以竊取敏感數(shù)據(jù),,以及流行操作系統(tǒng)使用的PGP密鑰等,。

該bootkit能夠在很多廠商的BIOS版本上工作,根據(jù)專家所說,,BIOS bootkit在UEFI(統(tǒng)一可擴展固件接口)下同樣有效,,而UEFI被認為是BIOS改進的下一代版本,。